Los Angeles, Californie – 28 mars : Directeur adjoint du FBI chargé du bureau extérieur de Los Angeles … (+)

Groupe MediaNews (via Getty Images)

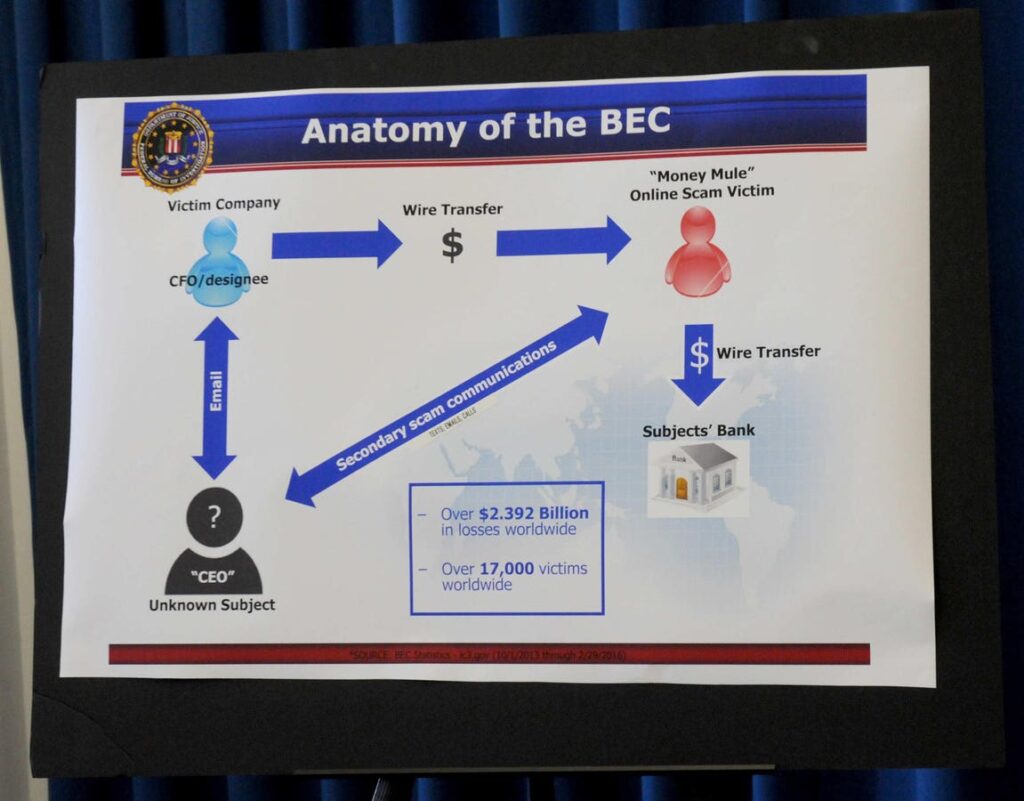

La compromission des e-mails professionnels (BEC) est une escroquerie dans laquelle les escrocs utilisent des tactiques d’ingénierie sociale pour se faire passer pour des dirigeants d’entreprise ou des fournisseurs de confiance afin d’inciter les employés des entreprises ciblées à transférer des fonds aux escrocs. Le FBI a commencé à traquer (BEC) en 2013, mais les escroqueries ont pris de l’ampleur chaque année. Le FBI rapporte qu’entre octobre 2013 et décembre 2023, il y a eu 305 033 incidents BEC nationaux et internationaux, entraînant des pertes de 55 499 915 582 $.

BEC est une arnaque à l’égalité des chances qui cible à la fois les petites et les grandes entreprises, avec des incidents signalés dans chaque État et 186 pays.

Comment fonctionne l’arnaque

Comme de nombreuses escroqueries et violations de données, le BEC commence par le phishing, ou plus précisément par des e-mails de spear phishing d’ingénierie sociale envoyés aux employés d’une entreprise ciblée, les incitant à envoyer des pièces jointes. En téléchargeant ou en faisant cliquer sur un lien téléchargeant un logiciel malveillant, les cybercriminels peuvent le faire. procédez comme suit : Infiltrez le réseau informatique de l’entreprise cible. Le premier email adressé aux salariés de l’entreprise ciblée est rendu encore plus convaincant grâce à l’utilisation de l’IA. Cela permet aux cybercriminels de recueillir des informations sur les personnes à cibler et de personnaliser les e-mails pour les rendre plus convaincants. Une fois que le réseau informatique d’une entreprise ciblée est compromis, les cybercriminels peuvent collecter des informations et envoyer des e-mails persuasifs, comme ceux d’un dirigeant de l’entreprise, envoyés aux employés autorisés à transférer des fonds. Vous pouvez en créer un. L’argent est envoyé sur un compte apparemment légitime, mais il est en réalité contrôlé par des cybercriminels. Dans de nombreux cas, les cybercriminels ont piraté et pris le contrôle des comptes de cadres supérieurs, de sorte que l’e-mail peut en réalité provenir du compte du directeur financier ou d’un autre dirigeant. Dans le cadre du processus de blanchiment d’argent, ces fonds transitent souvent par des banques au Royaume-Uni, à Hong Kong, en Chine, au Mexique et aux Émirats arabes unis.

nouveau développement

Comme toutes les escroqueries, le BEC évolue à mesure que la technologie évolue, et un développement récent est qu’au lieu de blanchir des fonds de banque en banque, les cybercriminels transfèrent des fonds vers des comptes de dépôt de cryptomonnaies. Il est immédiatement converti en une cryptomonnaie difficile à tracer.

Une autre évolution du BEC liée à l’IA est l’utilisation de techniques de deepfake et de clonage vocal pour commettre des fraudes. En 2019, le Wall Street Journal a fait état d’un tel BEC dans lequel le PDG d’une société énergétique britannique avait envoyé 243 000 $ en réponse à un appel téléphonique qui semblait provenir du PDG de la société mère allemande de sa société, qui avait signalé le premier incident.

Un an plus tard, comme le rapporte Forbes, la technologie de clonage vocal a de nouveau été utilisée pour persuader le directeur d’une succursale d’une entreprise japonaise de transférer 35 millions de dollars aux escrocs du BEC.

À en juger par le nombre croissant d’incidents BEC, les protocoles que les entreprises devraient mettre en œuvre ne sont pas particulièrement coûteux, et pourtant, de nombreuses entreprises ne semblent pas prendre les mesures nécessaires pour se protéger de ce crime. Transactions qui nécessitent que deux dirigeants ou plus approuvent des virements électroniques importants. Utilisation de plusieurs moyens de communication pour confirmer les virements électroniques demandés, y compris la confirmation téléphonique pour les demandes de virement électronique par courrier électronique et la confirmation par courrier électronique pour les demandes de virement bancaire téléphonique.

Enfin, l’une des meilleures choses que chaque entreprise devrait faire pour se protéger contre la fraude et la cybercriminalité de toutes sortes est de sensibiliser davantage ses employés au fonctionnement de l’ingénierie sociale. La clé est de le reconnaître et d’apprendre comment éviter de devenir une victime.